La empresa ACME posee dos sucursales, una en Bs As y otra en Jujuy. En Jujuy, se encuentra el servidor de la intranet de la empresa y en Bs As el servidor web corporativo. Como responsable de networking de la empresa, ya se ha diseñado el esquema de direccionamiento, el protocolo de enrutamiento y la topología física de la red. Sólo resta aplicar las siguientes políticas de seguridad en las interfases de los routers:

www1:

Políticas:

• Ping a su GateWay

• Ping a Host 1

• AGRUPAR LA LISTA DE ACCESO A LA ENTRADA DE JUJUY EN E0

JUJUY(CONFIG)#access-list 101 permit icmp 11.112.0.1 0.0.0.0 11.112.0.2 0.0.0.0 echo (Ping a su GateWay)

JUJUY(CONFIG)#access-list 101 permit icmp 11.112.0.1 0.0.0.0 11.16.0.1 0.0.0.0 echo (Ping host1)

JUJUY(CONFIG)#access-list 101 permit icmp 11.112.0.1 0.0.0.0 11.48.0.1 0.0.0.0 echo-reply (devuelve el ping de www2) JUJUY(CONFIG)#access-list 101 permit icmp 11.112.0.1 0.0.0.0 11.16.0.1 0.0.0.0 echo-reply (devuelve el ping de host1) JUJUY(CONFIG)#access-list 101 permit tcp 11.112.0.1 0.0.0.0 11.48.0.1 0.0.0.0 established (devuelve el http a www2)

Host1

Políticas:

• HTTP a www2

• Ping a www1

• AGRUPAR LA LISTA DE ACCESO A LA ENTRADA DE BSAS EN E0/0.1

BSAS(CONFIG)#access-list 101 permit tcp 11.16.0.1 0.0.0.0 11.48.0.1 0.0.0.0 eq 80 (http a www2)

BSAS(CONFIG)#access-list 101 permit icmp 11.16.0.1 0.0.0.0 11.112.0.2 0.0.0.0 echo (ping a www1)

BSAS(CONFIG)#access-list 101 permit icmp 11.16.0.1 0.0.0.0 11.112.0.2 0.0.0.0 echo-reply (devuelve el ping a www1)

www2

Políticas:

• Ping a su GateWay

• Ping a www1

• HTTP a www1

• AGRUPAR LA LISTA DE ACCESO A LA ENTRADA DE BSAS EN E0/0.2

BSAS(CONFIG)#access-list 102 permit icmp 11.48.0.1 0.0.0.0 11.48.0.2 0.0.0.0 echo (ping al gateway)

BSAS(CONFIG)#access-list 102 permit icmp 11.48.0.1 0.0.0.0 11.112.0.1 0.0.0.0 echo (ping a www1)

BSAS(CONFIG)#access-list 102 pemit tcp 11.48.0.1 0.0.0.0 11.112.0.1 0.0.0.0 eq 80 (http a www1)

BSAS(CONFIG)#access-list 102 pemit tcp 11.48.0.1 0.0.0.0 11.16.0.1 0.0.0.0 established (devuelve el http a host 1)

Aclaración: Las sentencias en azul son incluidas a lo último, para poder garantizar el tráfico pedido, ya que debido a la agrupación de listas de acceso en los routers, se filtraría el tráfico de "vuelta" de los pings y el http. El comando established, devuelve sólo las conexiones que han sido establecidas.

jueves, 23 de octubre de 2008

Ejemplo resuelto completo de Listas de Acceso

Máscara Wilcard

A diferencia de las máscaras de subred, los 0 indican los dígitos significativos a considerar.

El comando host reemplaza a una máscara de wildcard 0.0.0.0

El comando any reemplaza a una máscara de wildcard 255.255.255.255

La máscara de wildcard no necesariamente toma una red o subred completa, puede también considerar bits aislados

Cada sentencia de la ACL compara la Ip con su wildcard y guarda un valor (match value), luego cada paquete que ingresa a una interfaz que tiene agrupada una lista de acceso compara su IP con la wilcard, y compara su resultado con el resultado guardado, si coincide, permite o deniega el paquete basado en la operación de esa sentencia.

En el ejemplo, sólo se permitirán los paquetes de la red 172.16.0.0, cualquier paquete que no proceda de esa red, será descartado.

Aplicación de una ACL

La lista de acceso no se ejecutará hasta que se aplique en alguna interfaz, a la salida o a la entrada de la mismas.

las listas de acceso pueden ser

estándares:

Filtran paquetes IP considerando solamente la dirección IP de origen.

Ej:

Router(config)#access-list 10 deny 192.168.2.10 0.0.0.0

o extendidas:

Filtran paquetes IP considerando tanto la dirección de origen como la de destino, y los números de puerto del encabezado de capa de transporte.

Ej:

Router(config)#access-list 105 deny tcp host 192.168.2.5 any eq 21

Cuestiones importantes a tener en cuenta :

Toda lista de acceso debe tener al menos un comando permit.

Primero cree la lista de acceso, y luego aplíquela a la interfaz.

Las listas de acceso están diseñadas para filtrar el tráfico que atraviesa el router. No filtran el tráfico originado en el router.

Ubique las listas de acceso estándar lo más cerca posible del destino.

Ubique las listas de acceso extendidas lo más cerca posible del origen.

Listas de control de acceso

Son listas de condiciones para poder acceder a una red o dispositivo.

Son una herramienta muy poderosa para controlar el acceso en ambos sentidos: tanto desde como hacia la red.

Pueden filtrar tráfico no deseado, y son utilizadas para implementar políticas de seguirdad.

Al aplicar una lista de acceso, se obliga al router a analizar cada paquete que atraviesa la interface en una dirección específica, reduciendo de esta manera la perfomance del dispositivo.

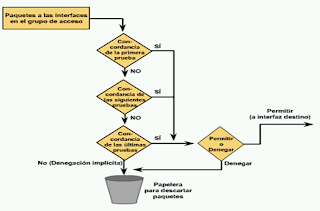

Cada paquete es comparado con cada línea de la lista de acceso en orden secuencial según han sido ingresadas.

La comparación se realiza hasta que se encuentra una coincidencia.

NO OLVIDAR – El final implícito de todo lista de acceso es una denegación de todo tráfico: deny all

Como Funcionan?