Les dejo un link a una calculadora de máscaras wilcard que se encuentra disponible online para utilizar desde cualquier PC para que puedan practicar :

http://www.subnet-calculator.com/wildcard.php

viernes, 14 de noviembre de 2008

Calculadora de Máscaras Wildcard online

Un poco de humor, Parte 9 (para terminar el año)

Ahora que aprendimos todo sobre redes, consejos para tener tu propia empresa en Internet (cortesia de L'Geny )

lunes, 10 de noviembre de 2008

Protocolos de enrutamiento dinámicos

Metrica: depende del protocolo de enrutamiento, la métrica tiene que ver con el número de saltos (RIP) o el ancho de banda y la disponibilidad (IGRP).

RIP: protocolo estándar

IGRP: Protocolo propietario.

Distancia administrativa:

Los routers son multiprotocolos, lo que quiere decir que pueden utilizar al mismo tiempo diferentes protocolos incluidas rutas estáticas. Si varios protocolos proporcionan la misma información de enrutamiento se les debe otorgar un valor administrativo. La distancia administrativa permite que un protocolo tenga mayor prioridad sobre otro si su distancia administrativa es menor. Este valor viene por defecto, sin embargo el administrador puede configurar un valor diferente si así lo determina

Indica que "tan bueno" es un protocolo de enrutamiento dinámico. Cuanto MENOR ES EL NUMERO MEJOR ES EL PROTOCOLO.

0= ruta directamente conectada

1= ruta estática

100= IGRP

120=RIP

viernes, 7 de noviembre de 2008

Ejemplo de asignacion de canales

En la banda de 2,4 Ghz, existen 3 canales de 22 Mhz que no se solapan, en el ejemplo vemos como sería la distribución de los mismos para obtener el máximo rendimiento.

jueves, 6 de noviembre de 2008

Arquitectura interna de las redes Wi-Fi

Celda (BSS):

Elemento fundamental de la arquitectura de las redes 802.11

Área geográfica en la cual una serie de dispositivos se interconectan entre sí por un medio aéreo.

Compuesta por estaciones y un único punto de acceso (Access Point, AP).

Las estaciones son adaptadores que permiten la conversión de información generalmente encapsulada bajo el protocolo Ethernet existente en ter¬minales o equipos clientes, y su envío y recepción dentro de la celda.

El punto de acceso es el elemento que tiene la capacidad de gestionar todo el tráfico de las estaciones y que puede comunicarse con otras celdas o redes.

A esta configuración se le denomina grupo de servicio básico (Basic Service Set o BSS).

El BSS es por tanto una entidad independiente

Puede tener su vinculación con otros BSS a través del punto de acceso mediante un sistema de distribución (Distribution System, DS).

El DS puede ser

cableado (con otros BSS a través de cable como por ejemplo una red Ethernet fija convencional),

inalámbrico, en cuyo caso de denomina WDS (Wireless Distribution System).

Sobre este concepto básico surgen una serie de alternativas:

BSS independiente (IBSS).

Es una celda inalámbrica en la cual no hay sistema de distribución y, por tanto, no tiene conexión con otras redes

Modo Ad-hoc.

Es una variante del IBSS en el cual no hay punto de acceso

Las funciones de coordinación son asumidas de forma aleatorio por una de las estaciones presentes.

El tráfico de información se lleva a cabo directamente entre los dos equipos implicados, sin tener que recurrir a una jerarquía superior centralizadora, obteniéndose un aprovechamiento máximo del canal de comunicaciones.

La cobertura se determina por la distancia máxima entre dos equipos, la cual suele ser apreciablemente inferior a los modos en los que hay un punto de acceso.

Es un modo de empleo infrecuente por las connotaciones de aislamiento que conlleva, aunque puede ser muy útil cuando el tráfico existente se reparte entre todos los equipos presentes.

Modo infraestructura.

El punto de acceso (AP) realiza las funciones de coordinación.

Todo el tráfico tiene que atravesarlo, por lo que hay una clara pérdida de eficiencia cuando dos estaciones dentro de un mismo BSS desean comunicar entre sí (los paquetes de información son enviados una vez al punto de acceso y otra vez al destino).

Es una arquitectura apropiada cuando la mayor parte del tráfico se origina o finaliza en las redes exteriores a las cuales está conectado el AP.

La cobertura alcanza una distancia cercana al doble de la distancia máxima entre punto de acceso y estación.

Es el modo que se emplea habitualmente para conectar una red inalámbrica con redes de acceso a Internet y redes locales de empresa.

BSS extendido (ESS).

Es un caso específico del modo infraestructura, representado por un conjunto de BSS asociados mediante un sistema de distribución. Esto permite una serie de prestaciones avanzadas opcionales como el roaming entre celdas

SSID

Para poder identificar de manera inequívoca a las celdas inalámbricas se les asigna un nombre de red consistente en una cadena con longitud máxima de 32 caracteres denominado Service Set IDentifier, SSID. Para poder agregarse a una determinada celda es requisito indispensable que el equipo tenga en su configuración interna el mismo SSID.

Inmediatamente el equipo analizará todas las celdas que estén presentes y se conectará a una de ellas adoptando su SSID, generalmente con el criterio de la que mayor nivel de señal posea.

Roaming

Se denomina roaming a la posibilidad por parte de una estación inalámbrica (y por su naturaleza habitualmente móvil) de desplazarse fuera de la cobertura de su celda y conectarse a otra manteniendo la continuidad de las aplicaciones que anteriormente ejecutaba.

La primera condición para que se pueda producir el roaming es que nos encontremos en un sistema ESS (ambas celdas estén comunicadas entre sí por un sistema de distribución) y que las identificaciones SSID sean idénticas.

miércoles, 5 de noviembre de 2008

Cálculo de Usuarios por Access Points

Para hacer esta estimación es necesario conocer antes el perfil de los usuarios y qué tipo de aplicaciones utilizan pues el consumo de ancho de banda puede variar muchísimo entre los que cargan y descargan archivos de Autocad, o gráficos y los que sólo utilizan la red para consultas o archivos de texto.

Una vez que se establece el ancho de banda que necesita cada grupo de usuarios (contabilidad, ingeniería, diseñadores, etc) hay que analizar el porcentaje de uso de la red, pues los vendedores, por ejemplo, quizás están gran parte de la jornada hablando por teléfono o visitando clientes y utilizarán la red, unos pocos instantes al día.

Fórmula para Calcular Cantidad de Access Points necesarios: Ancho de Banda x Nº de Usuarios x % utilización Velocidad Programada |

Ejemplo de Cálculo en una Red Wifi 802.11b / 802.11g: Cálculo: 1Mbps x 100 usuarios x .25 / 5.5 Mbps = 4,5 Access Points, o sea que para estos requerimientos harían falta 5 Access Points |

En los casos que no se dispone de información sobre anchos de banda, porcentaje de utilización, etc, se puede utilizar como primera aproximación la cantidad de 8 a 10 usuarios por Access Point.

En la figura 9 del archivo Redes-Inalámbricas-Curso-Gratis.pdf se analiza un caso donde hay alta densidad de usuarios en un Auditorio.

La capacidad es de 180 personas y se han instalado 3 Access Points que sólo son capaces de suministrar 83 Kbps cuando el auditorio está lleno y todos los usuarios conectados.

Se pretende aumentar la cantidad de Access Point, para mejorar la calidad del servicio y que cada usuario disponga de más ancho de banda. En la figura se resumen varios conceptos desarrollados en este capítulo:

Para poder colocar 18 Puntos de Acceso, es necesario reducir la potencia y "construir" micro-celdas. Como sólo se pueden utilizar 3 canales (1,6,11 - cada color es un canal) hay que distribuirlos como en el gráfico para que no se superpongan y, también, para que haya roaming.

Fuente: http://www.virusprot.com/cursos/Redes-Inal%C3%A1mbricas-Curso-gratis4.htm#Interferencias-Obst%C3%A1culos-WIFI

Wi Fi: Normas 802.11

Existen varias tecnologías de transmisión inalámbrica pero la más conocida es la WIFI, publicada bajo el estándar 802.11, ésta ha variado a lo largo de los tiempos y han surgido diferentes normas, como por ejemplo: 802.11a, 802.11b, 802.11g las cuales trabajan a diferentes velocidades:

802.11 = 2Mb

802.11a = 54 Mb (Ésta trabaja a una frecuencia en el rango de los 5GHz)

802.11b = 11Mb (Trabaja a 2,4 GHz. Conserva compatibilidad con el Estándar Nativo 802.11, de 1Mb)

802.11g = 54 Mb (Trabaja a 2,4 GHz. Puede alcanzar los 108 Mb con dispositivos del mismo fabricante, siempre que se den las condiciones óptimas y sólo si el fabricante hizo la adaptación).

Como se ve, las normas b y g son compatibles (trabajan a la misma frecuencia de 2,4 Ghz)

802.11n está ya en el mercado subiendo el límite teórico de los 600 Mbps.

Uno de los requisitos iniciales para este nuevo modo de operación es que debe ser compatible con los tres anteriores (a, b, g) y para esto tiene que funcionar con ambas bandas: la de 2.4GHz y la de 5 GHz, por lo tanto sería una tecnología “dual-band/quad-mode”.

La base del 802.11n es la tecnología MIMO (Multiple-input/Multiple-Output). Las versiones anteriores han sido desarrolladas para una sola antena en los equipos transmisor y receptor, aunque algunos fabricantes han puesto dos antenas para mejorar la comunicación, sin embargo sólo funciona la antena con mejor recepción -una a la vez- lo que implica que el circuito asociado a ambas antenas sea el mismo.

Wi Fi: Enlaces para profundizar

Les dejo unos links a paginas donde pueden profundizar los temas vistos en clase

Documento sobre nociones básicas y problemas de seguridad

Como configurar paso a paso un router WiFi

El problema de los canales en WIFI

Animación de WiFI básico

Un poco de humor! Remera que detecta WiFI!

Mapa de la densidad WiFi en Capital

Curso gratuito de WiFi

Seguridad WiFi

lunes, 3 de noviembre de 2008

Resultados del cuestionario de Listas de Acceso

0.0.7.255

access-list 1 deny 192.6.10.8 0.0.0.7

172.16.5.10 0.0.0.0

0.0.0.255

201.100.165.32 0.0.0.7, 201.100.165.40 0.0.0.0

0.255.255.255

0.0.255.255

0.0.0.0

0.0.15.255

0.0.63.255

0.0.31.255

0 = revisa, 1 = no revisa

0.0.15.255

host 172.16.30.55, 172.16.30.55 0.0.0.0

0.0.0.31

access-list 10 permit 172.17.0.0 0.0.255.255 , int s0 , ip access-group 10 in

access-list 100 permit tcp any 196.15.7.0 0.0.0.255 eq 21

Las listas de acceso extendidas deben aplicarse próximas al origen., Las listas de acceso estándar deben aplicarse próximas al destino.

jueves, 23 de octubre de 2008

Ejemplo resuelto completo de Listas de Acceso

La empresa ACME posee dos sucursales, una en Bs As y otra en Jujuy. En Jujuy, se encuentra el servidor de la intranet de la empresa y en Bs As el servidor web corporativo. Como responsable de networking de la empresa, ya se ha diseñado el esquema de direccionamiento, el protocolo de enrutamiento y la topología física de la red. Sólo resta aplicar las siguientes políticas de seguridad en las interfases de los routers:

www1:

Políticas:

• Ping a su GateWay

• Ping a Host 1

• AGRUPAR LA LISTA DE ACCESO A LA ENTRADA DE JUJUY EN E0

JUJUY(CONFIG)#access-list 101 permit icmp 11.112.0.1 0.0.0.0 11.112.0.2 0.0.0.0 echo (Ping a su GateWay)

JUJUY(CONFIG)#access-list 101 permit icmp 11.112.0.1 0.0.0.0 11.16.0.1 0.0.0.0 echo (Ping host1)

JUJUY(CONFIG)#access-list 101 permit icmp 11.112.0.1 0.0.0.0 11.48.0.1 0.0.0.0 echo-reply (devuelve el ping de www2) JUJUY(CONFIG)#access-list 101 permit icmp 11.112.0.1 0.0.0.0 11.16.0.1 0.0.0.0 echo-reply (devuelve el ping de host1) JUJUY(CONFIG)#access-list 101 permit tcp 11.112.0.1 0.0.0.0 11.48.0.1 0.0.0.0 established (devuelve el http a www2)

Host1

Políticas:

• HTTP a www2

• Ping a www1

• AGRUPAR LA LISTA DE ACCESO A LA ENTRADA DE BSAS EN E0/0.1

BSAS(CONFIG)#access-list 101 permit tcp 11.16.0.1 0.0.0.0 11.48.0.1 0.0.0.0 eq 80 (http a www2)

BSAS(CONFIG)#access-list 101 permit icmp 11.16.0.1 0.0.0.0 11.112.0.2 0.0.0.0 echo (ping a www1)

BSAS(CONFIG)#access-list 101 permit icmp 11.16.0.1 0.0.0.0 11.112.0.2 0.0.0.0 echo-reply (devuelve el ping a www1)

www2

Políticas:

• Ping a su GateWay

• Ping a www1

• HTTP a www1

• AGRUPAR LA LISTA DE ACCESO A LA ENTRADA DE BSAS EN E0/0.2

BSAS(CONFIG)#access-list 102 permit icmp 11.48.0.1 0.0.0.0 11.48.0.2 0.0.0.0 echo (ping al gateway)

BSAS(CONFIG)#access-list 102 permit icmp 11.48.0.1 0.0.0.0 11.112.0.1 0.0.0.0 echo (ping a www1)

BSAS(CONFIG)#access-list 102 pemit tcp 11.48.0.1 0.0.0.0 11.112.0.1 0.0.0.0 eq 80 (http a www1)

BSAS(CONFIG)#access-list 102 pemit tcp 11.48.0.1 0.0.0.0 11.16.0.1 0.0.0.0 established (devuelve el http a host 1)

Aclaración: Las sentencias en azul son incluidas a lo último, para poder garantizar el tráfico pedido, ya que debido a la agrupación de listas de acceso en los routers, se filtraría el tráfico de "vuelta" de los pings y el http. El comando established, devuelve sólo las conexiones que han sido establecidas.

Máscara Wilcard

A diferencia de las máscaras de subred, los 0 indican los dígitos significativos a considerar.

El comando host reemplaza a una máscara de wildcard 0.0.0.0

El comando any reemplaza a una máscara de wildcard 255.255.255.255

La máscara de wildcard no necesariamente toma una red o subred completa, puede también considerar bits aislados

Cada sentencia de la ACL compara la Ip con su wildcard y guarda un valor (match value), luego cada paquete que ingresa a una interfaz que tiene agrupada una lista de acceso compara su IP con la wilcard, y compara su resultado con el resultado guardado, si coincide, permite o deniega el paquete basado en la operación de esa sentencia.

En el ejemplo, sólo se permitirán los paquetes de la red 172.16.0.0, cualquier paquete que no proceda de esa red, será descartado.

Aplicación de una ACL

La lista de acceso no se ejecutará hasta que se aplique en alguna interfaz, a la salida o a la entrada de la mismas.

las listas de acceso pueden ser

estándares:

Filtran paquetes IP considerando solamente la dirección IP de origen.

Ej:

Router(config)#access-list 10 deny 192.168.2.10 0.0.0.0

o extendidas:

Filtran paquetes IP considerando tanto la dirección de origen como la de destino, y los números de puerto del encabezado de capa de transporte.

Ej:

Router(config)#access-list 105 deny tcp host 192.168.2.5 any eq 21

Cuestiones importantes a tener en cuenta :

Toda lista de acceso debe tener al menos un comando permit.

Primero cree la lista de acceso, y luego aplíquela a la interfaz.

Las listas de acceso están diseñadas para filtrar el tráfico que atraviesa el router. No filtran el tráfico originado en el router.

Ubique las listas de acceso estándar lo más cerca posible del destino.

Ubique las listas de acceso extendidas lo más cerca posible del origen.

Listas de control de acceso

Son listas de condiciones para poder acceder a una red o dispositivo.

Son una herramienta muy poderosa para controlar el acceso en ambos sentidos: tanto desde como hacia la red.

Pueden filtrar tráfico no deseado, y son utilizadas para implementar políticas de seguirdad.

Al aplicar una lista de acceso, se obliga al router a analizar cada paquete que atraviesa la interface en una dirección específica, reduciendo de esta manera la perfomance del dispositivo.

Cada paquete es comparado con cada línea de la lista de acceso en orden secuencial según han sido ingresadas.

La comparación se realiza hasta que se encuentra una coincidencia.

NO OLVIDAR – El final implícito de todo lista de acceso es una denegación de todo tráfico: deny all

Como Funcionan?

lunes, 8 de septiembre de 2008

Un poco de humor, parte 7

La gente de cazadores de mitos (mythbusters) Adam y Jamie en una divertida demostración acerca de los beneficios del procesamiento en paralelo que hay en las tarjetas graficas (GPUs) vs los CPUs.

lunes, 25 de agosto de 2008

viernes, 22 de agosto de 2008

Repaso de Permisos NTFS

Les dejo un ejercicio para repasar los conceptos de permisos. Cualquier duda, dejen comentarios.

DADO 3 USUARIOS, DONDE USER 1 Y USER 2 PERTENECEN AL GRUPO USERS, COMPLETAR LOS PERMISOS CORREPONDIENTES A CADA USUARIO.

Recordar: Los permisos efectivos son aquellos que resultan de la combinacion de un usuario y el grupo al que pertenece. El permiso efectivo en ese caso es el MENOS RESTRICTIVO, salvo SIN ACCESO, que sobreescribe cualquier permiso.

Una vez calculado el permiso efectivo, utilizo los mismos para los cálculos de los permisos desde la red y en forma local. En caso de acceder desde la red, el permiso es la combinacion de los permisos efectivos de Share y NTFS y vale el MAS RESTRICTIVO de los dos. En el caso del permiso de acceso local, sólo se utiliza el NTFS efectivo.

lunes, 11 de agosto de 2008

Curiosidades tecnológicas

Obscura Digital, responsable, entre otras cosas, del muro multi-táctil Missile Command, nos trae el primer holograma multi-táctil del mundo. El sistema, como se puede ver en el vídeo, mejora incluso la meta fijada por el filme que sirve para comparar todos estos desarrollos: Minority Report. Vision Aire integra la tecnología multi-táctil de Obscura Digital con el sistema de Musion, el que dio vida al holograma de la actuación de Gorillaz, en el MTV Awards 2005

lunes, 28 de julio de 2008

Conexiones del router

El router tiene sus interfases fijas o modulares. En el caso de que posea interfaz fija, no tiene posibilidades de cambiar la configuración física. Los primeros routers poseian interfases AUI (Attachment Unit Interface) , de modo que el router se podía conectar a cualquier tipo de medio, mediante un transceiver (transmisor/receptor). La desventaja es que sólo trabajan a 10 Mbps. Para conectar el router a la WAN, se utilizan enlaces seriales.

Para conectar el router a la WAN, se utilizan enlaces seriales.

Introducción a los routers

Los routers son dispositivos de interconexión de capa 3 y se utilizan para conectar LAN's a través de enlaces WAN. Mientras que los routers se pueden usar para segmentar dispositivos

LAN, su uso principal es en las WAN.

Debido a que los routers operan en la Capa 3 del modelo OSI, toman decisiones basadas en direcciones de red (en Internet, utilizando el Protocolo Internet, o IP).

Las dos funciones principales de los routers son la selección de mejores rutas para los paquetes de datos entrantes, y la conmutación de paquetes a la interfaz de salida correspondiente. Los routers hacen esto creando tablas de enrutamiento e intercambiando la información de red de estas tablas con otros routers. Se pueden configurar las tablas de enrutamiento, pero por lo general se mantienen de forma dinámica mediante un protocolo de enrutamiento que intercambia información de topología (ruta) de red con otros routers.

lunes, 7 de julio de 2008

Políticas de Grupo

También denominadas Group Policies, a pesar de su nombre, no se aplican a grupos, sino a UNIDADES ORGANIZATIVAS.

Vimos que las mismas tienen dos partes: políticas de computadoras, ( a aplicar solamente a OUs de computadoras) y políticas de usuarios, (a aplicar en las OUs de usuarios).

Con dichas políticas, podemos realizar muchísimas tareas de admisnitración de un sistema operativo de escritorio:

Bloquear el acceso a determinadas características (panel de control, entorno de red, etc)

Realizar un perfil común a determinados usuarios (mismo fondo de pantalla, íconos, protector de pantalla)

miércoles, 11 de junio de 2008

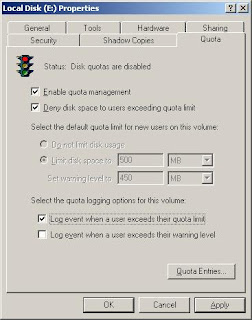

Active Directory , cuotas de disco y perfiles de usuario

Comenzamos a utilizar la herramienta Active Directory Users and Computers para administrar la base de datos de usuarios del servidor Windows 2003.

Luego creamos Unidades Organizativas, Usuarios y Grupos. Definimos políticas de seguridad para los diferentes usuarios y verificamos en la práctica la aplicación de esos permisos (por ejemplo, que no pueda conectarse determinado horario, desactivación de la cuenta, que sólo pueda acceder de determinada PC).

Luego verificamos en la práctica la aplicación de permisos y de cuotas de disco.

Calculadora de subredes ONLINE

viernes, 30 de mayo de 2008

Primera Práctica de Administración de Windows

Esta semana comenzamos las prácticas de administración de Windows 2003.

Para las prácticas utilizaremos el software "Virtual PC", que nos permite ejecutar varios sistemas operativos en la misma PC del laboratorio.

Recuerden en la configuración de las Pcs virtuales, antes de iniciarlas, cambiar la configuración de red a "local solamente", para evitar conflictos de direccionamiento con otras pcs virtuales.

Puntos importantes a tener en cuenta al momento de hacer participar una PC a un dominio:

- Verificar que haya conectividad con el servidor: hacer PING al servidor, lo que garantiza que haya conectividad hasta nivel 3 OSI.

- Configurar como DNS primario la dirección IP del Controlador de Dominio.

- Contar con un usuario con permisos para poder crear cuentas de usuarios en el dominio.

lunes, 26 de mayo de 2008

Diseño de subredes: Ejercicio de repaso

DADO UN DIAGRAMA DE RED Y UNA DIRECCION IP 16.0.0.0

TENGO 17 REDES FISICAS, Y NO ESTA PREVISTO AGREGAR MAS REDES.

DISEÑAR EL ESQUEMA DE DIRECCIONAMIENTO QUE REFLEJE ESTA NECESIDAD,

COMPLETAR EL CUADRO, CON LOS VALORES QUE FALTAN.

• LA CLASE ES: A

• LA MASCARA DE SUBRED POR DEFECTO: 255.0.0.0

• TOME 5_ BITS PRESTADOS DEL CAMPO DE HOST

• LA MASCARA DE SUBRED NUEVA ES: 255.248.0.0

Se pide: DIRECCION DE SUBRED /DIR BROADCAST SUBRED / HOSTS VALIDOS

RESOLUCION:

EL EJERCICIO PIDE UN ESQUEMA DE DIRECCIONAMIENTO DE SUBRED A PARTIR DE UNA DIRECCION DE RED DE CLASE A 16.0.0.0, QUE TIENE 3 BYTES DE HOST, Y UNO DE RED.

SI TENGO QUE DIRECCIONAR 17 SUBREDES, :

NECESITO PEDIR PRESTADOS :

5 BITS AL CAMPO DE HOST

CON LO QUE PUEDO DIRECCIONAR:

(25-2)= 30 SUBREDES

SI HUBIERA PEDIDO PRESTADO 4 BITS, TENDRIA 14 DIRECCIONES, QUE NO ME ALCANZAN PARA LAS 17 QUE ME PIDE EL ENUNCIADO.

CON LO CUAL, LA MASCARA DE SUBRED ME QUEDA:

11111111.11111000.00000000.000000000

255.248.0.0

LA DEFINICION DE MASCARA DE SUBRED:

TODOS LOS BITS EN UNO EN EL CAMPO DE RED Y SUBRED, TODOS LOS BITS EN CERO EN EL CAMPO DE HOST.

AHORA:

COMO OBTENEMOS LAS SUBREDES?

SABEMOS QUE EL 16 TIENE QUE ESTAR SIEMPRE, PORQUE AL HACER SUBREDES, LO QUE MODIFICAMOS ES EL CAMPO DE HOST, PARA QUE LA VISION EXTERNA DE LA RED NO SE VEA AFECTADA.

ENTONCES:

LAS SUBREDES SE VAN A CONFIGURAR EN BASE A LA CANTIDAD DE BITS QUE TOME DEL CAMPO DE HOST, Y TODAS SUS COMBINACIONES:

ESA INFORMACION LA OBTENGO DE LA MASCARA DE SUBRED, QUE ME INDICA CUAL ES EL CAMPO DE HOST Y CUAL ES EL DE SUBRED:

16.0.0.0

ES

00010000.00000000.00000000.00000000

POR EJEMPLO LA PRIMER SUBRED VALIDA:

00010000.00001000.00000000.00000000

16.8.0.0

EL BROADCAST DE ESA SUBRED SE OBTIENE DE PONER TODOS UNOS EN EL CAMPO DE HOST:

00010000.00001111.11111111.111111111

16.15.255.255

LO QUE DEBO HACER ES IR COMBINANDO LOS BITS QUE ESTAN EN VERDE (CAMPO DE SUBRED DE 1 A 30)

LA SEGUNDA SUBRED:

00010000.00010000.00000000.00000000

16.16.0.0

EL BROADCAST DE ESA SUBRED SE OBTIENE DE PONER TODOS UNOS EN EL CAMPO DE HOST:

00010000.00010111.11111111.111111111

16.23.255.255

EL RESTO DE LAS SUBREDES SE DEJAN PARA PRACTICAR:

SUBRED MASCARA RANGO DE HOST VALIDOS BROADCAST

16.8.0.0 255.248.0.0 16.8.0.1 TO 16.15.255.254 16.15.255.255

16.16.0.0 255.248.0.0 16.16.0.1 TO 16.23.255.254 16.23.255.255

16.24.0.0 255.248.0.0 16.24.0.1 TO 16.31.255.254 16.31.255.255

16.32.0.0 255.248.0.0 16.32.0.1 TO 16.39.255.254 16.39.255.255

16.40.0.0 255.248.0.0 16.40.0.1 TO 16.47.255.254 16.47.255.255

16.48.0.0 255.248.0.0 16.48.0.1 TO 16.55.255.254 16.55.255.255

16.56.0.0 255.248.0.0 16.56.0.1 TO 16.63.255.254 16.63.255.255

16.64.0.0 255.248.0.0 16.64.0.1 TO 16.71.255.254 16.71.255.255

16.72.0.0 255.248.0.0 16.72.0.1 TO 16.79.255.254 16.79.255.255

16.80.0.0 255.248.0.0 16.80.0.1 TO 16.87.255.254 16.87.255.255

16.88.0.0 255.248.0.0 16.88.0.1 TO 16.95.255.254 16.95.255.255

EL DIAGRAMA DE RED, SE COMPLETA, PONIENDO DIRECCIONES DE HOSTS VALIDOS EN CADA SUBRED, TANTO A LOS HOSTS COMO A LAS INTERFACES DEL ROUTER, TENIENDO LA PRECAUCION DE PONER A CADA HOST EN EL DG LA IP DEL ROUTER DIRECTAMENTE CONECTADO.

Ejercicio Resuelto de Direccionamiento IP

Dadas las siguientes direcciones IP de hosts determinar lo siguiente:

a) 63.2.17.3 /19

Se tomaron ____ bits prestados para subredes

La máscara de subred es (en binario) :_________._________._________._________

La máscara de subred es (en decimal) :_________._________._________._________

El número máximo es de ___ subredes de ____ hosts

El host pertenece a la subred ____._____._____.______

El rango de hosts de esa subred está comprendido entre :

el host cuya IP es: ____.____.____.____ y el host cuya IP es ____.____.____.____.

La dirección de broadcast de esa subred es la dirección IP ____.____.____.____

RESOLUCION:

63 ES UNA CLASE A (0-127) , POR LO QUE LA MÁSCARA POR DEFECTO ES /8 (255.0.0.0)

COMO EL HOST QUE ME PIDEN TIENE MÁSCARA /19 , ENTONCES (19-8) ME DA LA CANTIDAD DE BITS QUE LE PEDI “PRESTADOS AL CAMPO DE HOST”.

PEDI PRESTADOS: 11 BITS

RED, SUBRED, HOST

ENTONCES, LA MASCARA DE SUBRED DE ESE HOSTS ES:

11111111.11111111.11100000.00000000

255. 255. 224. 0

AHORA,

CON 11 BITS ´PUEDO TENER

(2 11 -2) SUBREDES VÁLIDAS

( NO SE UTILIZA LA SUBRED 0 NI LA ULTIMA SUBRED, POR COINCIDIR CON LA DE RED Y BROADCAST DE LA CLASE A)

SI TOME 11 BITS PRESTADO AL CAMPO DE HOST, ME QUEDAN 13 BITS PARA HOSTS PARA CADA SUBRED, POR LO QUE :

(2 13-2) ES LA CANTIDAD DE HOSTS VÁLIDOS QUE PUEDO DIRECCIONAR EN CADA SUBRED

ENTONCES, PARA CALCULAR EL RANGO DE HOSTS VÁLIDOS PARA CADA SUBRED, DEBO CALCULAR PRIMERO LA DIRECCION DE BROADCAST DE ESA SUBRED:

LA DIRECCION DE BROADCAST DE ESA SUBRED, SE CALCULA PONIENDO EN 1 TODOS LOS BITS DEL CAMPO DE HOST.

LA SUBRED ES :

63.2.0.0

O, EXPRESADO EN BITS:

0011111.00000010.00000000.00000000 (CAMPO DE HOSTS)

ENTONCES, LA DIRECCION DE BROADCAST DE ESA SUBRED ES:

0011111.00000010.00011111.11111111

QUE EXPRESADO EN DECIMAL ES:

63.2.31.255

POR LO QUE EL RANGO DE HOSTS VALIDOS PARA ESA SUBRED, VA DEL NUMERO IP: 63.2.0.1 AL NUMERO IP: 63.2.31.254

YA QUE LOS NUMEROS DE HOSTS VALIDOS VAN DESDE UNO MAS EN EL ULTIMO BYTE DEL CAMPO DE RED , HASTA UNO MENOS EN EL ULTIMO BYTE EN EL CAMPO DE BROADCAST DE ESA SUBRED.

sábado, 24 de mayo de 2008

Un poco de humor, Parte 5

Comercial de Licuadoras, donde "licuan" cualquier cosa que te imagines!

No lo intentes en casa!

jueves, 22 de mayo de 2008

NTFS : Compartiendo recursos

NTFS agrega funcionalidades al sistema de archivos de un servidor :

- Seguridad local

- Auditoría

- Compresión

- Cuota de disco, entre otras

Al compartir una carpeta de un volumen formateado en NTFS, los usuarios deben combinar dos permisos para acceder al recurso compartido

- El permiso Compartir

- El permiso Seguridad (NTFS)

Ahora, si dicho usuario se conecta en forma local a la PC donde esta ofrecido el recurso, el permiso del usuario sera el mismo que el de Seguridad, YA QUE EN FORMA LOCAL, EL PERMISO COMPARTIR NO EXISTE.

martes, 20 de mayo de 2008

Windows Server: para tener en cuenta

Un modelo de "grupo de trabajo" :

- Se administra en forma descentralizada

- Las cuentas de usuarios están en la base de datos local de cada computadora.

- Si un usuario quiere conectarse desde mas de una computadora, debe tener su cuanta creada en la base de datos local de la misma.

- Si un usuario olvida su password, debe cambiarse en todas las computadoras que posean su cuenta de usuario.

- Se administra en forma centralizada.

- Debe existir al menos un Windows Server con el rol de controlador de dominio en la red.

- La base de datos de usuarios esta en el controlador de dominio.

- Las cuentas de usuarios se administran desde Active Directory.

- Las computadoras que participan en un domino están registradas en el Active Directory.

- Active Directory posee una base de datos con "profundidad"

- Active Directory está disponible a partir de la verisón Windows 2000 Server.

sábado, 19 de abril de 2008

jueves, 17 de abril de 2008

Puntos significativos

Recordando estos puntos, podrás resolver toda la ejercitación del trabajo práctico:

La máscara de subred está formada por :

32 bits, todos 1 en el campo de red , todos 1 en el campo de subred , todos 0 en el campo de host.

Ej: 11111111.11111111.11111111.00000000 = 255.255.255.0= /24 (24 bits en 1)

La dirección de red o subred está formado por:

32 bits, todos 0 en el campo de host

Ej: 200.2.2.0 (clase C)

La dirección de broadcast de red o subred está formada por:

32 bits, todos 1 en el campo de host.

Ej: 200.2.2.255

Para calcular a que red o subred pertenece un host, debemos realizar:

La operación AND lógica entre la dirección IP del host y su máscara de subred.

Ej:

200. 2. 2. 2

255.255.255.0

200. 2. 2 .0

Resumen de la clase :

En la clase anterior realizamos ejercitación de subredes..

Tuvimos en cuenta varias posibilidades: el punto de vista del diseño de una red y el punto de vista de la configuración de una red existente.

Un ejemplo de configuración existente:

Como especialista en redes debes configurar una nueva PC en una red existente. Los únicos datos que posees son: La dirección IP de una PC del ámbito:

IP: 188.72.22.11

SM: 255.255.255.0 ó /24

Al observar la IP, (188) deducimos que es una clase B (128-191), por lo que la máscara de subred por defecto es 255.255.0.0. Con este dato, ya podemos afirmar que se le pidieron “prestados” al campo de host 8 bits para realizar subredes.

Con 8 bits, podemos realizar 254 subredes (2^8 – 2) de 254 hosts por subred.

Ahora, para poder configurar la nueva PC, debemos averiguar a qué red pertenece el host existente, para ello debemos realizar la And Lógica entre la IP (188.72.22.11) y su máscara de subred (255.255.255.0).

Al realizar el cálculo, encontramos que el host pertenece a la red 188.72.22.0, con una dirección de broadcast 188.72.22.255, por lo que, valores posibles de IP para configurar el nuevo host, estarán en el rango comprendido entre 188.72.22.1 y 188.72.22.254.

viernes, 4 de abril de 2008

lunes, 31 de marzo de 2008

Preguntas de repaso

Les propongo realizar el siguiente cuestionario de autoevaluación antes de comezar a trabajar los nuevos contenidos.

domingo, 30 de marzo de 2008

RICARDO S.

ip: 190.30.4.248 (pública, clase C)

máscara de subred: 255.255.255.255

mac: 00-0C-F1-94-DA-1E (intel)

puerta de enlace predeterminada: 190.30.4.248

Martin S

Configuración IP de Windows

Nombre del host . . . . . . . . . : mercury-knf2nl

Sufijo DNS principal . . . . . . :

Tipo de nodo . . . . . . . . . . : desconocido

Enrutamiento habilitado. . . . . .: No

Proxy WINS habilitado. . . . . : No

Adaptador PPP ARNET - Conexi¨®n ADSL :

Sufijo de conexión específica DNS :

Descripción. . . . . . . . . . . : WAN (PPP/SLIP) Interface

Dirección física. . . . . . . . . : 00-53-45-00-00-00

DHCP habilitado. . . . . . . . . : No

Dirección IP. . . . . . . . . . . : 201.252.27.138

Máscara de subred . . . . . . . . : 255.255.255.255

Puerta de enlace predeterminada : 201.252.27.138

Servidores DNS . . . . . . . . . .: 200.45.191.35

200.45.191.40

Fernando

IP: 190.188.169.54 ( Pùblica )

Mascara de subred: 255.255.255.0 ( Clase C )

Direcciòn Mac: 00-50-70-56-5E-CE ( Nvidia )

Puerta de enlace: 190.188.169.1

sábado, 29 de marzo de 2008

Kevin

Esto es lo que pude averiguar...

Martin B

Mac: 00-0C-6E-79-9C-DD

Asutek Computer Inc.

IP: 190.136.97.204

Clase B - Pública

Máscara: 255.255.255.0

Puerta de enlace: 190.136.97.204

ALAN. N

ip: 201.235.251.55

publica

mascara de subred: 255.255.255.0

puerta de enlace predeterminado: 201.235.251.1

mac: 00-06-4F-52-94-25

PRO-NETS TECHNOLOGY CORPORATION

PRO-NETS TECHNOLOGY CORPORATION

Pao-chung Road,

No. 92, 10f-1 Hsin Tien Taipei,Taiwan, Republic of china

viernes, 28 de marzo de 2008

Ezequiel G.

IP: 200.114.231.211 (Clase C, Tipo Publica)

Mascara de subred: 255.255.255.0

Puerta de enlace: 200.114.231.1

Mac: 00-13-D4-04-58-E5 (Fabricante: ASUSTek COMPUTER INC.)

pd: busque el fabricante de la mac a traves de esta pagina y funciono bien.

http://www.coffer.com/mac_find/

Sebastián

$ /sbin/ifconfig -a && /sbin/route -n

wlan0 Link encap:Ethernet HWaddr 00:13:E8:F1:2A:B5 (Intel Corporation)

inet addr:192.168.1.100 (Privada clase C) Bcast:192.168.1.255 Mask:255.255.255.0 (Default)

inet6 addr: fe80::213:e8ff:fef1:2ab5/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:28196 errors:0 dropped:0 overruns:0 frame:0

TX packets:28718 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:24420476 (23.2 MiB) TX bytes:4490850 (4.2 MiB)

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 192.168.1.1 0.0.0.0 UG 0 0 0 wlan0

Katja(hará falta el apellido?)

IP: 192.168.2.21

Clase C

Privada

Máscara de subred: 255.255.255.0

Puerta de enalce: 192.168.2.200

Mac: 00-1E-8C-07-DB-07

(El enlace para averiguar el fabricante no esta funcionando.)

jueves, 27 de marzo de 2008

Actividad para el hogar N°1. Direccionamiento IP

Si tenes Internet en tu casa, te propongo que :

Abras una ventana de DOS (inicio/ejecutar/cmd).

Registrá la dirección IP , la máscara de subred y la puerta de enlace predeterminada con el comando ipconfig /all .

Fijate qué clase de dirección es (A,B o C)y si la máscara de subred es la máscara por defecto.

El mismo comando te muestra la dirección MAC de tu placa de red. Buscá, por el código (en el blog hay un link a la información), a que fabricante pertenece.

Publicá en el BLOG (ingresá una nueva entrada, no un comentario):

IP, Máscara de subred, Puerta de enlace, fabricante de la MAC Address, y si la IP es de tipo pública o privada. La próxima clase sacaremos conclusiones.

Etiquetá tu entrada con tu primer nombre

sábado, 15 de marzo de 2008

viernes, 14 de marzo de 2008

miércoles, 12 de marzo de 2008

jueves, 21 de febrero de 2008

Repaso

Hola, para comenzar el año les dejo un documento de repaso de contenidos mínimos.

lunes, 18 de febrero de 2008

Bienvenidos-Welcome-Benvenuto

e blog encontrarás todo el material referido a la materia (apuntes, videos, resúmenes) y trabajos prácticos para que ejercites en tu casa. También será un espacio donde puedas comunicarte con tu profesor y tus compañeros para debatir y compartir entre todos tus inquietudes acerca del Networking.

e blog encontrarás todo el material referido a la materia (apuntes, videos, resúmenes) y trabajos prácticos para que ejercites en tu casa. También será un espacio donde puedas comunicarte con tu profesor y tus compañeros para debatir y compartir entre todos tus inquietudes acerca del Networking.